c语言怎么输入一个正整数T,表示接下来有T组数据,每组数据输入两个正整数?#include int main(){ int T,i,j; int a[100][2]; // 开一个大的2维数组,例如 可以存放 100 组数据,每组

如何避免模板注入攻击

如何防止网页被注入

选择安全可靠的网络服务商,作为国内顶级互联网IDC服务商,新网和万网是上上之选,占全国市场份额的70%。目前市场上涌现出大批廉价的服务商,部分用户为了追求廉价,使用这些产 品,结果稳定性、安全性、维护质量等问题不断涌现。人们经常错误地认为,黑客都是以网站作为入口进行入侵的,其实这只是一方面,因服务器安全等级引起的网 站问题不胜枚举。一旦服务器遭到入侵,势必波及该服务器中的所有网站。

选择技术精湛的建站公司,目前,建站公司到处都是,甚至形成了恶性竞争,在某广告论坛里,A公司说500元可建设企业网站,B公司放言200元企业网站包干。真的有这样的好事吗? 答案是否定的,但是,为了达到超低价建站的目的,他们往往借用各种手段,以缩短建站周期。例如自助建站,花几分钟填写好简单资料就可以生成一个企业网站。 例如模板抄袭,借用网络上的共享模板或直接复制其它企业的网站,最后遭到第三方的版权投诉。正规的建站公司从来不会以追求廉价建站获取竞争力而放弃建站原 则,他们有规范的网站建设周期流程,合理安排设计师和程序员进行设计与开发,既要考虑网站整体美观,也要考虑网站功能使用的便捷,更要考虑网站后期的可维护性及网站的安全性。

数据库加密, 纵观互联网,90%以上的网站都使用了动态网站开发技术,如ASP,PHP,JSP等等,大大提高了网站的可维护性、可操作性,但是由于动态网站开发技术需要特定的程序处理,而网络程序员往在编写这些程序的时候留下了一些漏洞,而网站建设最后一步“整站测试”又没有检查出来,因此给黑客们提供了可乘之机。

以ASP+ACCESS为例,数据库尽量不要放在常用数据库目录中,例如admin/data目录,这样很容易被黑客猜到,建议使用方法:更改 数据库目录如admin/yiq_data。一些服务器并没有屏蔽mdb文件下载功能,倘若数据库地址被猜出,就可以直接下载数据库,导致信息泄漏。因 此,ACCESS数据库应当进行后缀伪装,例如改为#yiqnet-data#.asp就可以防止些下载。

管理密码加密及管理帐户保密, 一般,未经加密的密码都是直接的表现形式,例如admin,这样的形式显然容易被破解。【温馨提醒:设置密码应当是英文数字的混合组合,且长度大于8 位】,这样设置大大增强了网站防破解性能。但是,仍然不够理想,因为它只能提高破解难度,而不能完全杜绝。因此,采用MD5加密势在必行,这是一个非常复 杂的加密算法,而且不可逆,例如admin通过MD5加密后在数据库中存储表现形式为(16位)7a57a5a743894a0e。设置密码时,请不要使 用生日,英文名字,名字拼音等众所周知的字串,并且,妥善保管好设置的密码,注意保密。

5、 防止代码注入攻击

注入攻击是指利用网站程序设计的漏洞,通过特定的字串使SQL变相运行,从而暴露数据库的相关信息,获取管理帐号和密码,修改网站设定,上传后门程序,这 时入侵者可以在受害站点做任何想做的事情。加入防注入代码就可以解决这一问题,这是网站程序员应该做的事情。

几种极其隐蔽的XSS注入的防护

XSS注入的本质 就是: 某网页中根据用户的输入, 不期待地生成了可执行的js代码, 并且js得到了浏览器的执行. 意思是说, 发给浏览器的字符串中, 包含了一段非法的js代码, 而这段代码跟用户的输入有关. 常见的XSS注入防护, 可以通过简单的 htmlspecialchars(转义HTML特殊字符), strip_tags(清除HTML标签) 来解决, 但是, 还有一些隐蔽的XSS注入不能通过这两个方法来解决, 而且, 有时业务需要不允许清除HTML标签和特殊字符. 下面列举几种隐蔽的XSS注入方法: IE6/7 UTF7 XSS 漏洞攻击 隐蔽指数: 5 伤害指数: 5 这个漏洞非常隐dedecms的站点,总是被攻击,怎么办?

您好,朋友。跟版网团队很高兴为您解答:

这个之前我们有写过一篇文章,希望能够帮到您!

一、安全删除篇:

织梦的功能模块是很多的,对于一般企业而言,简单的文档发布就够用了,删除一些不用的模块是做好安全的第一步。可以删除的模块如下,请各位朋友按照需求删除。尤其是plus目录的一些文件,未用到的尽量删除,因为织梦历史上漏洞基本上是这个目录的文件。

member目录:会员功能,一般用不到

special目录:专题功能 ,很少有人用

install目录:安装程序,安装完成后必须删除

tags.php文件:根目录tags标签文件

对于plus目录,个人认为只留下面这些文件即可:

plus/ad_js.php 广告模块,如果用到广告请保留。

plus/count.php 内容页点击统计模块,有调用点击率的请保留

plus/diy.php 自定义表单,用到自定义表单请保留

plus/list.php 列表页模块,必须保留

plus/view.php 内容页模块,必须保留

对于织梦后台而言,尽量删除以下文件:

file_manage_control.php, file_manage_main.php, file_manage_view.php

media_add.php,media_edit.php,media_main.php

另外将后台不用的模块尽量卸载并删除:

一、安全权限篇:

1.将data、templets、uploads、html、images目录设置为不允许执行脚本。这个一般空间商都有提供设置,如果是独立服务器那么设置更容易。

2.如果有其他非织梦文档生成目录,请尽量设置为禁止写入。

3.data下的common.inc.php文件请设置为只读模式。

4.data目录下的mysql_error_trace.inc 这个文件是记录错误的,也很容易暴露后台地址,建议将此文件清空并设置为只读模式。当然您也可以参考网上方法将它改为其他名字。

三、安全设置篇:

首先后台地址,管理员用户名和密码不要使用默认的。很多新手为了图方便就用默认的,用默认的你的网站不被黑才奇怪了。建议将后台地址改为比较复杂的,用户名和密码都改为较长的,最好加一些特殊符号。

将data目录迁移出网站根目录。这个可参考官方设置,有条件的朋友操作下会更安全。

在模板文件中尽量不要使用{dede:global.cfg_templets_skin/},也不要将images和css文件放到模板目录中去读取,这样可以暴露你的模板目录,轻而易举将您的模板文件拷贝出去。

如果您有用到ftp,尽量在不使用的时候关闭,或者将您的ftp设置强大点,弱的密码很容易被猜到。

很多空间商提供phpmyadmin管理,在这里提醒各位朋友,请勿将phpmyadmin放到网站根目录。

另外数据库的用户名和密码也设置强大点,不要用root,root

四、安全其他篇:

1.请及时关注官方的漏洞补丁,常规补丁不要急于打。因为可能涉及到其他问题,紧急性的补丁请及时做好升级。但是升级前做好备份。

2.如果您的网站用的是空间,请保证空间商技术足够过硬,很多网站放在一个服务器上,还可以旁注,那你怎么设置都是无用。如果您用的是独立服务器,可以在上面装一些防护软件,这些软件至少能帮你抵挡很大一部分想黑你站的人。

3.请不要使用一些加密的插件,这些插件很大一部分存在后门。一不小心就中招了。

4.选择空间商尽量选择比较大的空间商。域名和空间或者服务器最好在一个平台,并做好账户安全设置。(跟版网原创)

公司网站是织梦模板建的,怎样防止被挂马?

用户名,密码复杂性,即使hack拿到密码也不容易逆转破解;后台目录务必重命名,越复杂最好;关注官方网站,跟相应的杀毒软件,定时修补补丁,定时查杀多余php文件; 后台设置,删除多余会员,关闭会员功能,系统基本参数-会员设置,互动设置等限制; 精简设置,不需要的功能都删掉,每个目录下加一个空的index.html,防止目录被访问;可删除的功能:member,special,install(必删),company(企业模块),plus\guesbook留言板等一般用不上的功能; 可以删除不必要但容易受攻击的文件(再文件夹下搜索即可):file_manage_control.php,file_man如何防范XSS跨站脚本攻击测试篇

不可信数据 不可信数据通常是来自HTTP请求的数据,以URL参数、表单字段、标头或者Cookie的形式。不过从安全角度来看,来自数据库、网络服务器和其他来源的数据往往也是不可信的,也就是说,这些数据可能没有完全通过验证。 应该始终对不可信数据保持警惕,将其视为包含攻击,这意味着在发送不可信数据之前,应该采取措施确定没有攻击再发送。由于应用程序之间的关联不断深化,下游直译程序执行的攻击可以迅速蔓延。 传统上来看,输入验证是处理不可信数据的最好办法,然而,输入验证法并不是注入式攻击的最佳解决方案。首先,输入验证通常是在获取数据时开始执行的,而此时并不知道目的地所在。这也意味着我们并不知道在目标直相关文章

- 详细阅读

-

互联网还会经历高潮吗?详细阅读

快手“地摊”直播间暴涨3倍,互联网+地摊能长久?快手“地摊”直播间暴涨3倍,互联网+地摊能长久?互联网时代发展地摊经济,有自己一些特点,大家不是很熟悉,自然会提出一些质疑。任何新

-

这种时间筛选在EXCEL里怎么设置,点详细阅读

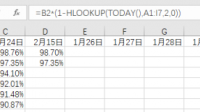

Excel搜索指定时间 返回指定时间对应列下的数据并展示?用HLOOKUP函数就可以解决问题,图中日期为1月15日,已经过期,改成当下的日期2月15日,效果如图具体公式为:

=B2*(1-HLOOKUP(TO -

手机被恢复出厂设置以后,又摔坏了,这详细阅读

手机恢复出厂设置后还能恢复数据吗以华为P40,EMUI10系统为例,手机恢复出厂设置后还能还原数据,手机恢复出厂设置后还原数据的方法如下:首先打开手机返回到主界面,在手机主界面找

-

在大数据,云计算,互联网,移动通信,自动详细阅读

大数据和云计算,在汽车自动驾驶技术里的作用是什么?数据和云计算,在汽车自动驾驶技术里的作用是什么?可以基于路况、车辆性能、驾驶员操作习惯等因素,提供节能减排、降低驾驶疲劳

-

mysql如何把数字+,+不统一单位的字详细阅读

MySQL中有没有把字符串转换成数值的函数有,可以用SELECT CAST('123' AS SIGNED)这样的方法,将字符串转成数值。mysql 存储过程,如何把一个 字符串变成一个 整形数 比如 “33”

-

网络上有很多推荐检测平台的网址?有详细阅读

奢侈品鉴定的平台选择性太多了,眼花缭乱,感觉哪家都挺靠谱的,大家有没有推荐的,想体验一下?鉴定还是需要找团队大,有权威的机构,不然给你鉴定错了怎么办,这边可以,直接上传细节图片就

-

为什么我连着WiFi然后开流量流量却详细阅读

连上WiFi了,为什么移动数据还会跑流量一、由于wifi是无线局域网,信号穿透能力较弱,无法实现连续覆盖,在wifi信号不稳定或信号中断等您不知情的情况下,手机可能会自动切换到2G或3G

- 详细阅读

-

运营商提供的联通e900机顶盒能用移详细阅读

联通送的网络机顶盒可以和移动宽带连接吗?不可以,因为各运营商的机顶盒都是定制的,只能在各自的地区及线路上使用。由于是定制机顶盒,机顶盒内置的各项参数信息及服务器地址均为